HRZ-Blog

Neues Web- bzw. Videokonferenz System BigBlueButton startet mit Regelbetrieb

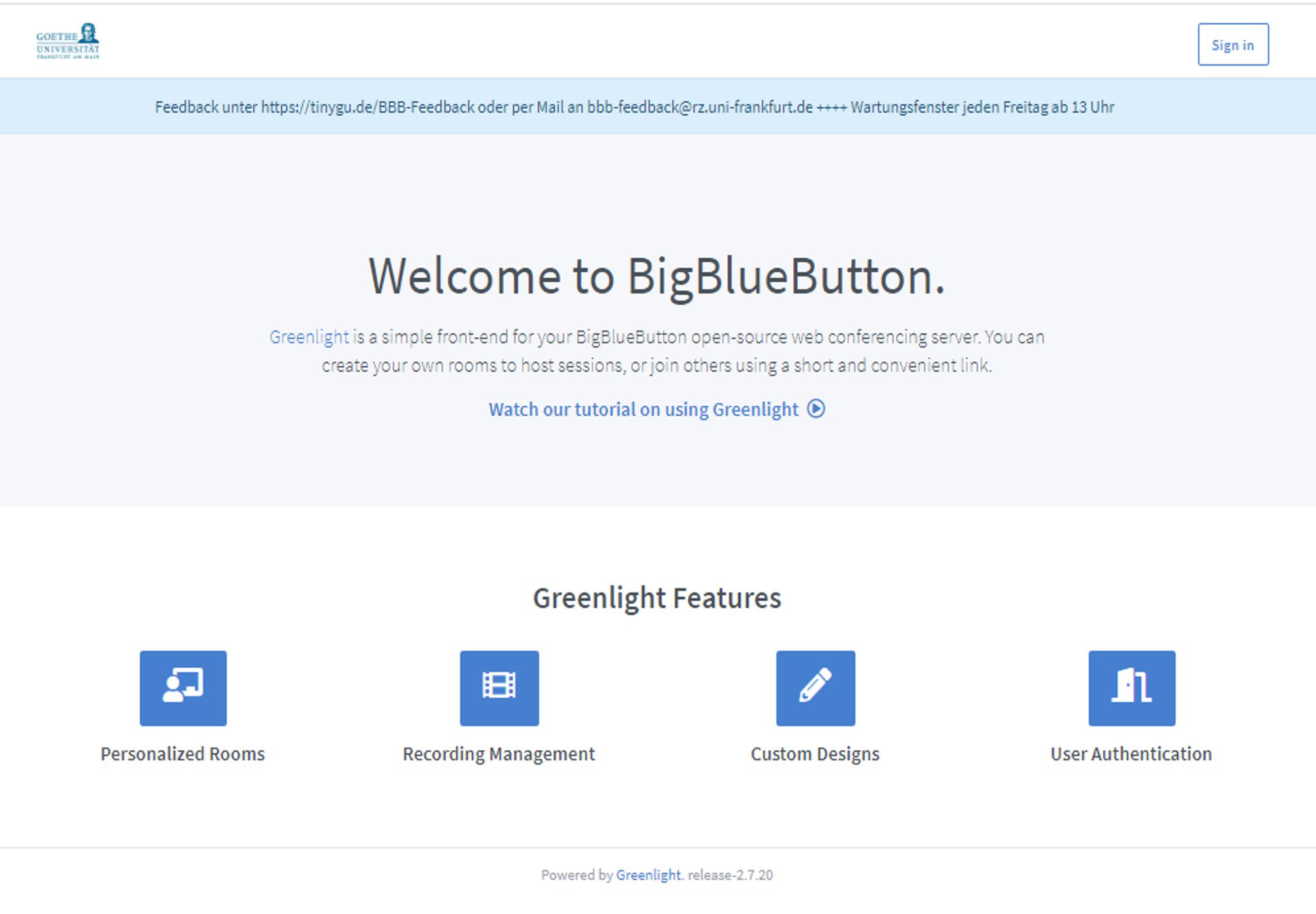

Kennen Sie schon das neue Open-Source Web- bzw. Videokonferenz System BigBlueButton (BBB), das seit Kurzem an der Goethe-Universität im Einsatz ist? Seit Mitte letzten Jahres gab es einen Testbetrieb, und am 5. Juli 2021 geht das neue Videokonferenz System nun in den Regelbetrieb über. Es funktioniert sehr ähnlich wie andere Videokonferenzplattformen. Es ist zudem eine 2-in-1 Lösung.

Sie können BigBlueButton (BBB) für Online Meetings, Sitzungen und vertrauliche Gespräche (bisher mit Vidyo), oder auch für die virtuell unterstützte Lehre (als mögliche Alternative zu Zoom) einsetzen. Außerdem müssen Sie keine separate Software installieren, weil BBB Browser-basiert läuft. Sie können es mit verschiedenen Betriebssystemen (Windows, MacOS, Linux, Android, iOS) und mit unterschiedlichen Geräten (PC, Laptop, Tablet, Smartphone) nutzen.

Datenschutzverfahren erfolgreich durchlaufen

Die Webkonferenzplattform BBB wird DSGVO-konform betrieben und ist sehr datenschutzfreundlich. Das Datenschutzverfahren wurde erfolgreich durchlaufen und BigBlueButton (BBB) wird auf den Servern des Hochschulrechenzentrums (HRZ) in der Goethe-Universität gehostet. Die Daten verbleiben damit auf den Servern der Universität und werden nicht auf eine externe Instanz übertragen.

Es ist so möglich, Online-Meetings, Gremiensitzungen, Vorlesungen und Seminare professionell mit einer großen Teilnehmerzahl abzuhalten und dabei die geltenden europäischen und deutschen Datenschutzregeln einzuhalten. Die Einhaltung der EU-Datenschutzgrundverordnung (DSGVO) steht dabei an erster Stelle. Zugleich soll ein Web- bzw. Videokonferenz System natürlich auch benutzerfreundlich sein.

BigBlueButton - Alternative zu Vidyo und Zoom

Der vom HRZ eingerichtete BBB-Testraum bietet die Möglichkeit, das neue Web- bzw. Videokonferenz System schon einmal kennenzulernen und verschiedene Funktionen zu testen.

Ab dem 20. September 2021 steht zudem aus Kostengründen nur noch die Hälfte der Vidyo-Lizenzen zur Verfügung, und damit ist nur noch eine begrenzte Nutzung von Vidyo möglich. Machen Sie sich von daher jetzt schon einmal mit BigBlueButton (BBB) vertraut, indem Sie sich einfach mit Ihrem Namen beim BigBlueButton Test-Videokonferenzraum anmelden. Der ist jederzeit zugänglich und dies ohne HRZ-Account.

Von den Funktionen, die BigBlueButton bietet (siehe HRZ-Webseite zu BBB), ist es in vielerlei Hinsicht der beliebten Videokonferenzplattform Zoom sehr ähnlich, bietet aber einen höheren Datenschutz. Genauso wie bei Zoom hat BBB zahlreiche Kommunikations- und Präsentationstools (öffentlicher Chat, Bildschirm- und Präsentations- und Umfragetools) sowie die Option den eigenen Status beispielsweise per Hand heben anzuzeigen oder Gruppenräume zu erstellen. Außerdem können Moderations- und Präsentationsrechte vergeben werden.

Fazit - Einfach ausprobieren und vertraut machen mit BBB!

Das "Look und Feel" der verschiedenen Web- bzw. Videokonferenz Systeme unterscheidet sich natürlich etwas. In Sachen Funktionsumfang und Bedienbarkeit (Usability) kann BigBlueButton in vielerlei Hinsicht punkten und im Bereich Datenschutz und DSGVO-Konformität ohnehin. Zu Anfang besteht sicherlich erst einmal ein BBB-Gewöhnungsbedarf. Es lohnt sich insofern den Testraum von BigBlueButton (BBB) kennenzulernen und sich so in einem ersten Schritt in BBB zurechtzufinden. Melden Sie sich danach gerne mit Ihrem HRZ-Account (Login und Passwort) direkt bei BBB an: https://www.rz.uni-frankfurt.de/bbb und erstellen einen eigenen Videokonferenzraum. Dazu berechtigt sind alle Mitglieder der Goethe-Universität (Mitarbeitende wie Studierende).

Weitere Informationen zu den Möglichkeiten im BBB-Testraum finden Sie in folgendem Intranet-Artikel vom 22. Juni 2021:

Jetzt ausprobieren - BigBlueButton (BBB) Testraum für Webkonferenz

CorelDRAW Graphics Suite für GU-Mitarbeitende kostenfrei

Das HRZ stellt seit neuestem die "CorelDraw Graphics Suite" Mitarbeitenden der Goethe-Universität kostenfrei zur Verfügung. CorelDraw Graphics Suite beinhaltet die Hauptprogramme "CorelDRAW" und "Corel PHOTO-PAINT" sowie kleinere Hilfsprogramme.

CorelDraw bietet durch seine vielfältigen Graphikdesign Tools eine echte Alternative zu anderen Produkten in diesem Bereich. Die bekannte Graphiksoftware bietet viele Möglichkeiten Illustrationen oder Layouts zu erstellen, Bilder professionell zu bearbeiten und Typografien zu designen.

Die CorelDraw Graphics Suite hat zudem ein Update erhalten. Zu den Neuerungen gehören: eine KI-gestützte Bitmap-Vektorisierung, Perspektivisches zeichnen, KI-gestütztes Vergrößern von Bildern und Entfernen von Artefakten, Kunststileffekte, innovative Werkzeuge für die Zusammenarbeit, nicht destruktive Effekte in Corel PHOTO-PAINT™, neu gestalteter Anpassungs-Workflow Hilfsmittel „Schatten nach innen“, Mehrseitenansicht

und der Export mehrerer Elemente.

CorelDRAW verfügbar für verschiedene Betriebssysteme

Die Lizenz der Goethe-Universität beinhaltet die Nutzung der gesamten Corel Graphiksuite auf Dienstrechnern der Goethe-Universität. Eine Nutzung auf privaten Geräten ist leider nicht möglich, das heißt, nicht zugelassen. Gerade für Universitäten bietet CorelDraw eine Lösung in Punkto Graphikdesign Lizenz.

Das Gute ist, CorelDraw ist für Windows oder Mac verfügbar, und es steht jeweils die aktuelle Jahresversion zur Verfügung. Bisher war die Installation der CorelDraw Graphics Suite an Fachbereichen mit einem HRZ Service-Level-Agreement (SLA) für Mitarbeitende bereits kostenfrei. Seit kurzem entfällt auch die Umlagegebühr von 30 Euro für alle anderen Fachbereiche und Einrichtungen der Goethe-Universität.

Leichter Zugang und vielfältige Designtools

Ein weiterer Vorteil von CorelDraw im Vergleich zu anderen Graphikdesignprodukten ist der leichte Einstieg in die Software, eine pragmatische Herangehensweise und die Vielfalt der Werkzeuge. Die meisten Tools erklären sich von selbst, ohne sich vorher großes Wissen aneignen oder recherchieren zu müssen. Für alle anderen Fragen, gibt es zahlreiche Tutorials online.

Bei diesem Graphikdesignprodukt werden alle gängigen vektor- und pixelbasierten Bildformate unterstützt. Darüber hinaus gibt es sehr gute und leicht zugängliche Hilfestellungen in Audio, Video und Text. Hinzu kommt ein sehr großer Funktionsumfang insbesondere für Illustration, Seiten-Layout und Textbearbeitung. Gleichzeitig bietet CorelDraw professionelle Designergebnisse.

CorelDRAW bietet eine schnelle Gestaltung strukturierter Layouts für Text und Grafiken über interaktive Tabellen. Durch verschiedene Seitenebenen lassen sich verschiedene Layouts für einzelne Seiten eines Dokuments zu erstellen. Einige Werkzeuge zur Automatisierung bestimmter Tätigkeiten vereinfachen und beschleunigen außerdem den Designprozess.

Diverse nützliche Hilfsmittel wie dynamische Hilfslinien oder automatische Formerkennung erleichtern die Arbeit mit CorelDraw.

Abschließender Hinweis und mehr Informationen

Zum Schluß noch ein Hinweis: obwohl die Umlagegebühr aufgehoben ist, steht auf Veranlassung der Firma Corel für nicht-betreute Fachbereiche zunächst nur das Produkt "Corel Draw Graphics Suite" zur Verfügung. Nähere Informationen dazu und zum Bezug der Software finden Sie auf den Seiten des Software- und Lizenzmanagements:

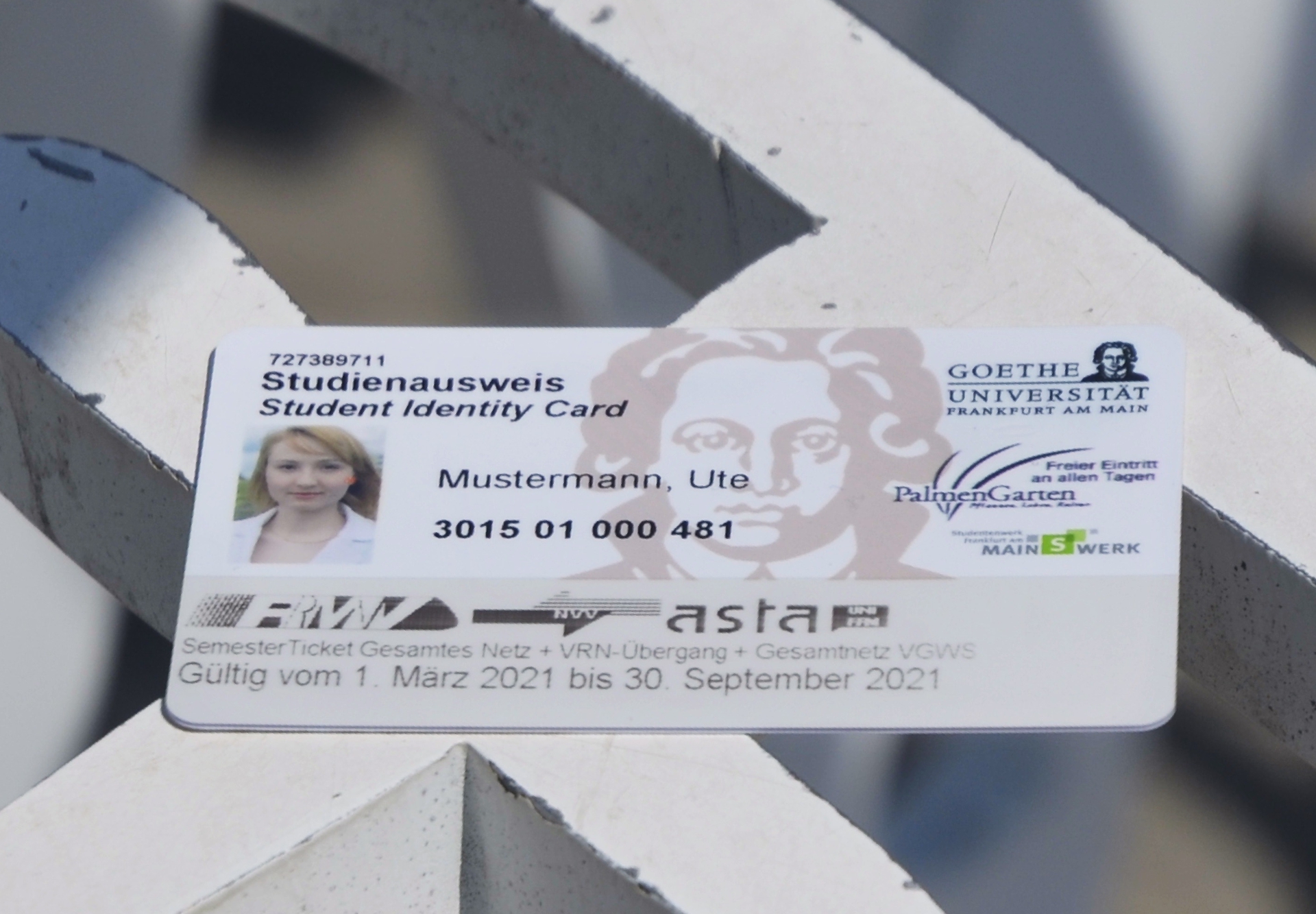

Start der ersten Etappe zur Goethe-Card 2.0

Im Laufe des Sommersemesters 2021 fällt der Startschuss für die Goethe-Card 2.0. Dann erhält in der ersten Etappe jede*r an der Goethe-Universität, egal ob Mitarbeitende oder Studierende, die oder der eine neue Goethe-Card benötigt, oder deren beziehungsweise dessen Karte wegen eines Defekts ausgetauscht werden muss, die Goethe-Card 2.0.

Goethe-Card 2.0 mit verbessertem Smart-MX Prozessor Chip

Jetzt stellt sich natürlich die Frage, was beinhaltet die neue Goethe-Card, und inwiefern unterscheidet sich die Goethe-Card 2.0 von der bisherigen Karte? Die neue Goethe-Card hat grundsätzlich erst einmal alle Funktionen, die die bisherige blaue Goethe-Card auch hat. Für Mitarbeitende und Studierende bedeutet das: Universitäts- bzw. Studierendenausweis, Bibliotheksausweis, Schließsystem für die Schließfächer bei den Bibliotheken und in den Hörsaalgebäuden, eine Geldbörse zum Aufladen und zum Bezahlen in den Mensen der Goethe-Uni; für Mitarbeitende: Schließsystem für Büros, eventuell Zugang zu Tiefgarage und Parkplatz; für Studierende: Semesterticket für den RMV sowie freier Zutritt zum Palmengarten und das Kulturticket der Stadt Frankfurt. Ein Plus und das neue an der Goethe-Card 2.0 ist ihr verbesserter Chip. Der Chip-Sensor bestehend aus einem Smart-MX Prozessor Chip entspricht der BSI Norm. Dies ist der gleiche Chip wie im Bundespersonalausweis. Die Goethe-Card wird damit noch sicherer und ist besser geschützt vor unbefugtem Zugriff. Außerdem erhält die Goethe-Card 2.0 ein neues klassisches Design, das in schwarz-weiß gehalten ist.

Weitere Etappen - Sukzessiver Austausch der Goethe-Card und neue Funktionen in Planung

In einer nächsten Etappe sind außerdem weitere Funktionen für die Goethe-Card 2.0 in Planung, wie beispielsweise eine online Geldbörse in die Goethe-Card zu integrieren. Aktuell ist dies aber noch Zukunftsmusik.

Was passiert mit den bisherigen Karten? Muss ich meine aktuelle Karte direkt austauschen, wird sich der ein oder die andere jetzt fragen? Die klare Antwort darauf lautet: NEIN! Die bisherige blaue Goethe-Card behält weiter Ihre Gültigkeit. Die Karten haben ja weiterhin die gleichen Funktionen. Die bisherige blaue Goethe-Card wird nach und nach gegen die neue Goethe-Card 2.0 ausgetauscht. Das heißt, es muss keine*r den Goethe-Card Service per E-Mail anschreiben, um sofort eine neue Karte zu erfragen, sofern keine neue Karte ansteht!

Es werden somit für eine gewisse Zeit beide Goethe-Card Modelle an der Goethe-Universität im Umlauf sein bis alle Mitglieder der Universität eine Goethe-Card 2.0 haben. Dann ist wieder ein Etappenziel erreicht.

PDF-XChange Pro zum Erstellen und Bearbeiten von PDFs

Es gibt mal wieder Neuigkeiten aus dem Software-Bereich pünktlich zum Start des Sommersemesters, wobei diese Information alle Mitarbeitenden der Goethe-Universität betrifft. Das Hochschulrechenzentrum (HRZ) hat aus eigenen finanziellen Mitteln eine campusweite Lizenz für das Produkt PDF-XChange Pro der Firma Tracker Software eingekauft, die wir gerne der Gesamtuniversität zur Verfügung stellen. Das Programm dient zum Erstellen und Bearbeiten von PDF-Dokumenten unter Microsoft Windows. PDF-XChange Pro enthält die Programme PDF-XChange Editor Plus, PDF-XChange Standard, PDF-Tools, Office2PDF und eine MS Office Toolbar Addin.Das neue Programm erleichtert den Arbeitsalltag von Mitarbeitenden an der Universität

Das bedeutet im Detail, dass Sie als Mitarbeitende der Goethe-Universität:- Die Software für die effektive Erstellung und Bearbeitung von PDF-Dokumenten verwenden können

- Die Umwandlung von MS Office Dateien in PDF-Dokumente oder eine Konvertierung dieser Dateien über die Druckfunktion (direkt aus allen MS Office Programmen) nutzen können

- PDF-Dokumente mit einem der schnellsten PDF-Reader, die es aktuell gibt, bearbeiten können

- Diese PDF-Dokumente kommentieren und editieren können

- Bei PDF-Dokumenten mit der Hyperlink-Funktion arbeiten können bzw. diese unterstützt wird

- Mit PDF-XChange einfach und schnell PDF-Dokumente signieren und teilen können

- Ihre digitale Unterschrift erstellen können, damit Sie ein Dokument nicht mehr für die Unterschrift ausdrucken, wieder einscannen und erst dann mailen können.

Insgesamt, stehen also mit PDF-XChange Pro viele Funktionen für die tägliche Arbeit im Büro bzw. Home-Office an der Goethe-Universität zur Verfügung. Es ersetzt damit vollständig die Produkte Adobe Acrobat Professional und Adobe Acrobat Reader. Das Produkt aus der PDF-XChange Pro Suite, das am ehesten mit Adobe Acrobat Professional zu vergleichen ist, ist das Programm PDF-XChange-Editor. Mitarbeitende der Goethe-Universität können jedoch mit unserem Rahmenvertag die ganze Suite nutzen.

Zugang zu PDF-XChange an der Goethe-Universität

Es handelt sich um eine klassische Kauflizenz, bei der die Software nach dem Ablaufdatum des derzeitigen Vertrages zum Ende 2023 nicht mehr deinstalliert werden muss und der Universität somit dauerhaft zur Verfügung steht. Die zusätzlich abgeschlossene Softwarewartung ermöglicht den fortlaufenden Bezug von Updates während dieses Zeitraums.Die Lizenz steht allen Mitarbeitenden der Goethe-Universität für den Einsatz auf dienstlichen Geräten zur Verfügung. Studierende können das Produkt auf dienstlichen Geräten im Rahmen der Virtuellen Arbeitsplätze in den Poolräumen oder aktuell per Remote-Zugriff dem Citrix-Gateway oder in Arbeitsgruppen nutzen. Der Lizenzschlüssel wird über den Goethe-Card-Kartenservice angeboten. In den vom HRZ betreuten Service-Level-Agreement (SLA) Bereichen wird das Programm zentral auf Anfrage installiert und aktiviert. In diesem Fall benötigen Sie als Mitarbeitende der Goethe-Universität keinen separaten Lizenzschlüssel. Sind Sie Mitarbeitende in einem SLA-Bereich, wenden Sie sich bitte an Ihren jeweiligen IT-Support im Rahmen des SLAs.

Zudem stehen allen GU-Mitarbeitenden online Tutorials und Anleitung der Firma Tracker Software bei Bedarf zur Verfügung.

Weitere Informationen finden Sie auf der Produktseite beim HRZ:

https://tinygu.de/PDF-XChange

Autoren: Tobias Kappatsch (HRZ Software- und Lizenzmanagement), Dr. Simone Beetz (HRZ-PR)

Datenschutzkonforme Webkonferenz- und online Meeting Plattform

In den letzten Monaten hat sich Corona-bedingt eine Routine entwickelt, die ganz klar mit der digital unterstützten Lehre an der Goethe-Universität und dem Home-Office verbunden ist – und das sind Webkonferenzen und online Meetings. Aktuell sind bekanntlich Zoom für die online Lehre und Vidyo für online Meetings, Prüfungen und vertrauliche Gespräche an der Universität im Einsatz – und neuerdings BigBlueButton als Testinstanz. Natürlich gibt es zahlreiche weitere Anbieter von Videokonferenzsystemen. Warum ist dann die Wahl auf BigBlueButton (BBB) gefallen? An der Goethe-Universität hat sich hierzu eine gemeinsame Arbeitsgruppe bestehend aus HRZ und studiumdigitale gebildet. In dieser Arbeitsgruppe wurden verschiedene Systeme angeschaut und beim Vergleich zahlreiche Aspekte zu berücksichtigt. Neben technischen Fragen, Performance-Fragen und der Handhabung von diesen Systemen, spielten datenschutzrechtliche Anforderungen eine wichtige Rolle. In diesem Zusammenhang bietet die datenschutzkonforme und europäische Webkonferenz- und Online-Meeting-Plattform BBB eine mögliche Antwort für zukünftig digital unterstützte Lehre und online Besprechungen. Aus diesen Gründen wurde BBB als aussichtsreichster Kandidat ausgewählt.Open-Source und Browser-basiert

Ein Pluspunkt des Webkonferenzsystems BigBlueButton ist in jedem Fall, dass es im Gegensatz zu vielen anderen Browser-basiert funktioniert und die Benutzer*innen keine zusätzliche Software auf ihrem Rechner installieren müssen – auch extern eingeladene Gäste zu Videokonferenzen auf BBB müssen das nicht. Gleichzeitig erfordert dies eine stabile Netzwerk-Verbindung, wie bei allen anderen Videokonferenzsystemen auch. Ein weiterer Vorteil von BBB besteht darin, dass die Webkonferenz Plattform sowohl für die Lehre, als auch für Gremiensitzungen oder vertrauliche Gespräche innerhalb der Universität genutzt werden kann – also eine 2-in-1-Lösung bietet. Außerdem können Lehrende BBB in Kombination mit der zentralen Lernplattform OLAT, als auch im Rahmen von Lehrveranstaltungen mit Moodle einsetzen. Da BBB auf den Servern des HRZ lokal an der Goethe-Universität gehostet werden kann, erfüllt es insbesondere die technischen Anforderungen und ist in jedem Fall datenschutzkonform. Es besteht zudem die Möglichkeit, BBB den spezifischen universitären Bedürfnissen anzupassen, weil es Open-Source-Software ist.

Aktuelle Testphase

Gerade sind alle in der Universität gefragt BigBlueButton zu testen. Mitglieder der Goethe-Universität können das System (https://bbb.uni-frankfurt.de) mit Ihrem HRZ-Account (Login und Passwort) ausprobieren und schauen, welche Möglichkeiten BBB bietet. Jede*r hat eine persönliche Startseite, kann neue Räume für Videokonferenzen erstellen, Regeln dafür festlegen und Kolleg*innen oder auch Externe zu Videokonferenz-Meetings einladen. Hierfür genügt der Link zum Videokonferenzraum. Über „tinygu“ (https://www.tinygu.de) lässt sich der Link auch in Kurzform weitergeben. BBB wird als Open-Source-Produkt fortlaufend weiterentwickelt und in der großen BigBlueButton-Community und im Bereich digital unterstützte Lehre der Goethe-Universität bereits getestet und der langfristige Einsatz diskutiert. Am Ende dieser Testphase steht eine Evaluation. Für den Einstieg in BBB an der Goethe-Universität gibt es auf den neuen HRZ-Webseiten ein umfassendes Handbuch und jetzt auch eine Anleitung, die auf Besonderheiten an der Goethe-Universität eingeht, unter Services A-Z >> BigBlueButton (Testinstanz).

Mehr Informationen:

- Über den folgenden Link erhalten Sie Zugang zur Testinstanz: https://bbb.uni-frankfurt.de

- Link zum BigBlueButton Handbuch (Version: 1.10): https://bbb-handbuch.hostsharing.net/Praxishandbuch%20BBB%201.10.pdf

- Anleitung für BigBlueButton an der Goethe-Universität: BBB Anleitung für GU

- Allgemeine Webseite zu BBB: https://bigbluebutton.org

- Aktuelles und Presse

- Pressemitteilungen

- Öffentliche Veranstaltungen

- Uni-Publikationen

- Aktuelles Jahrbuch

- UniReport

- Forschung Frankfurt

- Aktuelle Stellenangebote

- Frankfurter Kinder-Uni

- Internationales

- Outgoings

- Erasmus / LLP

- Goethe Welcome Centre (GWC)

- Refugees / Geflüchtete

- Erasmus +

- Sprachenzentrum oder Fremdsprachen

- Goethe Research Academy for Early Career Researchers

- Forschung

- Research Support

- Forschungsprojekte, Kooperationen, Infrastruktur

- Profilbereich Molecular & Translational Medicine

- Profilbereich Structure & Dynamics of Life

- Profilbereich Space, Time & Matter

- Profilbereich Sustainability & Biodiversity

- Profilbereich Orders & Transformations

- Profilbereich Universality & Diversity